La información se ha convertido en uno de los activos más importantes que poseen las organizaciones. Tal información, en caso de pérdida, sustracción o acceso no consentido por parte de terceros, puede ser empleada con fines indeseados (extorsión, desprestigio, etc.) o, simplemente, utilizada como objeto que se comercializa y vende a escala global en todo tipo de ámbitos y sectores.

Todo ello está convirtiendo a las fugas de información en una de las mayores amenazas a la que nos enfrentamos en el nuevo mundo conectado, en el que, la confianza es un elemento intangible de gran valor y sobre el que los clientes nos delegan.

Por estos motivos, la ciberseguridad debe ser un elemento indispensable en la estrategia de nuestra organización: la protección frente a las ciberamenazas (virus, daños informáticos, ataques a páginas web, fraude y robo de identidad online, destrucción de información,...) y el fomento de las medidas de prevención y reacción, son factores esenciales para evitar o minimizar las filtraciones de información y la consecuente pérdida de imagen de nuestra organización.

Orígen de fuga de información.

El origen de las amenazas que provocan las fugas de información puede ser tanto externo como interno.

a) Origen interno: dentro de este punto incluimos las fugas de información ocasionadas por empleados propios de la empresa, ya sea de forma inconsciente (por desconocimiento o por error) o dolosa (en el caso de empleados de la propia organización que voluntariamente facilitan el acceso o revelan tal información a terceros sin autorización, lo que comúnmente se conoce por “insider”).

b) Origen externo: en este grupo incluimos amenazas que provienen de fuera de nuestra organización y que tienen por objetivo acceder de manera ilícita a información confidencial. Entre estos supuestos podemos destacar, por ejemplo:

• El hackitivismo: terceros que quieren mostrar su desacuerdo con la actividad que realiza el despacho o los clientes a los que defiende.

• La venganza de clientes descontentos o de antiguos empleados.

• El robo de información confidencial: el acceso no consentido a información privilegiada de clientes o relacionada con expedientes concretos por parte de organizaciones criminales, o ciberdelincuentes que persiguen sustraer datos confidenciales buscando una ventaja competitiva o la obtención de beneficio económico.

• El ataque de terceros que simplemente buscan el daño a la imagen del despacho.

• Otros cuyo objetivo es realizar actividades de competencia desleal.

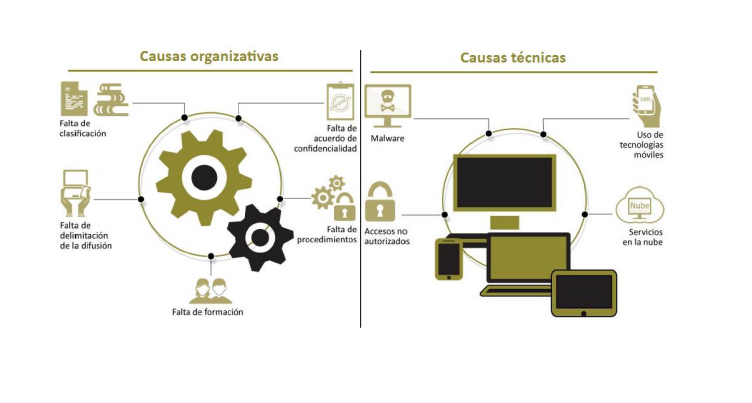

Principales causas de la fuga de información.

Se distinguen entre causas organizativas en el manejo de la información como técnicas

Principios básicos de protección.

La protección de la información se articula en torno al respeto de tres principios básicos: confidencialidad, integridad y disponibilidad.

1.- La confidencialidad implica que la información sea accesible únicamente por el personal autorizado.

2.- La integridad de la información implica que la información sea correcta y esté libre de modificaciones y errores. Hay que tener presente que la información ha podido ser alterada intencionadamente o ser incorrecta, lo que supone un riesgo si estamos basando nuestras decisiones en ella.

3.- La disponibilidad de la información se refiere a que la información esté accesible para las personas o sistemas autorizados, cuando sea necesario.

No obstante, la implantación de medidas preventivas técnicas y organizativas, sigue existiendo la posibilidad de que se produzca un incidente de seguridad relacionado con la información que se maneja en el despacho. Por eso, además de estar continuamente implementando nuevas medidas de protección, siempre debemos estar preparados por si se produce tal incidente: disponer de un plan de riesgos adecuado, de un programa de Compliance y de haber implementado medidas tecnológicas apropiadas son actuaciones esenciales de cara a dificultar la producción de incidentes, a minimizar su impacto dentro de la organización, y a graduar eventuales responsabilidades legales y deontológicas que nos pudieran afectar.

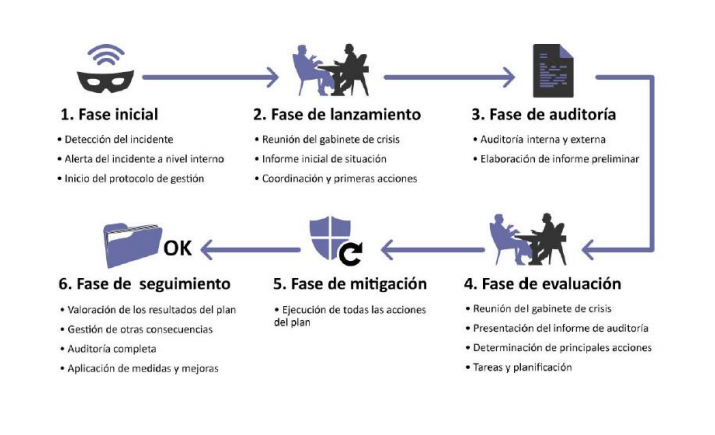

Actuación en caso de incidente

La gravedad del incidente y el contexto en el que se produzca harán que los diferentes pasos a seguir deban adaptarse a un escenario específico:

Los momentos inmediatamente posteriores a la detección de una fuga de información son especialmente críticos

Mantener la calma y actuar coordinada y organizadamente

Minimizar la difusión de la información sustraída

Desde TECOREM estaremos encantados de asesorar en caso de necesidad. Gracias por su atención.

Sin comentarios